La protection des données, et en particulier celles dans le cloud, est capitale aujourd’hui, d’une part à cause des attaques récurrentes sur lesdites données (cf. l’affaire EquiFax) et d’autre part car de nouvelles régulations telles que le GDPR sont apparues et obligent les entreprises à garantir la confidentialité des données sensibles. Pour en assurer la protection, les entreprises s’orientent vers l’utilisation de la cryptographie et du chiffrement dans (presque) toutes leurs applications. Le cloud n’étant pas une exception.

Sécurité des clés de chiffrement dans le Cloud

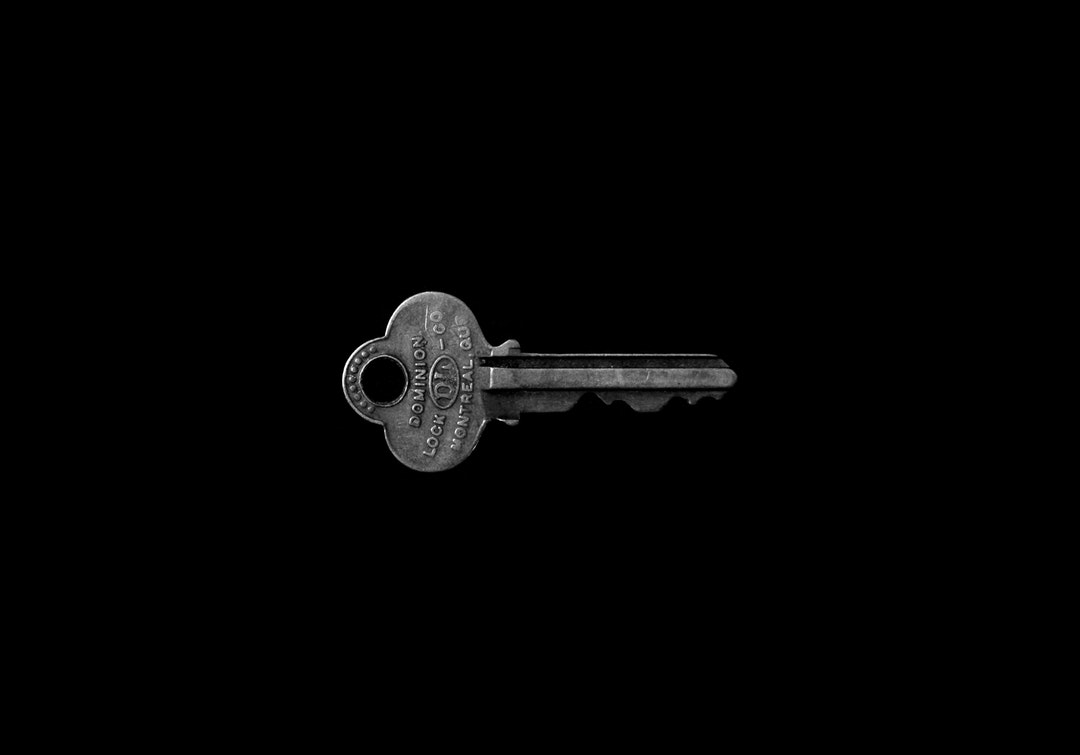

Clé de chiffrement: Une clé est un paramètre utilisé en entrée d’une opération cryptographique, qui permet de rendre illisibles les données (chiffrement) ou de les rendre lisibles à nouveau (déchiffrement).

En effet, la présence toujours possible de vulnérabilités potentielles dans les systèmes d’information et la sophistication toujours grandissante des cyber-attaques font que la sécurité des clés de chiffrement, point d’entrée vers les données sensibles, est devenue vitale. Les algorithmes cryptographiques modernes deviennent de plus en plus résistants aux attaques mais, malgré tout, une vulnérabilité majeure reste présente: les clés de chiffrement.

C’est ainsi que les clés de chiffrement deviennent les valeurs les plus précieuses de l’entreprise, leur valeur étant équivalente à celle de l’information qu’elle protège : aussi il est indispensable de s’assurer de leur protection par différents moyens

Le HSM (Hardware Security Module) ou BNT (Boîte Noire Transactionnelle) est un dispositif très fortement sécurisé avec des fonctions cryptographiques. Il permet de générer, stocker et protéger des clés de chiffrement.

Mais pour être fiables, ces dispositifs doivent être conformes à des standards de sécurité tel le Le FIPS 140-2 Level 3. Le Federal Information Processing Standard (FIPS), publication 140-2, est un standard de sécurité informatique du gouvernement américain utilisé pour approuver des modules cryptographiques. Ce standard inclut des exigences matérielles et logicielles qui doivent être respectées par le module. Le Level 3 ou niveau 3 ajoute des défenses contre les tentatives d’intrusion physique, telles que la destruction des clés de chiffrement et informations d’identification au module (le niveau 1 contient des exigences de base et le niveau 2 fournit une protection contre des tentatives d’intrusion physique dans le module).

Désormais, les opérateurs Cloud du marché offrent des solutions de gestion des clés cryptographiques (HSM). Ces solutions apportent la flexibilité suffisante pour s’intégrer aux applications à travers les bibliothèques de développement, elles peuvent aussi être gérées à partir du CLI (Command Line Interface), interface de ligne de commande.

AWS CloudHSM, Google Cloud HSM et Microsoft Azure Dedicated HSM sont des modules HSM ou BNT disponibles sur le marché cloud.

Comme il est habituel dans les services cloud, le module HSM est un service géré par le fournisseur mais avec des mises à jour automatiques, une haute disponibilité et des sauvegardes. Le fournisseur cloud n’a pas d’accès ou visibilité des clés de chiffrement qui sont stockées dans le module par le client.

Cependant l’utilisation des HSMs permet aussi d’être conforme à certaines exigences de sécurité telles que la certification PCI HSM qui devient une exigence fondamentale dans les process de paiement, par exemple le traitement des PINs, la production et la vérification de cartes bancaires et la recharge de carte bancaires prépayées.

En conclusion, les clés de chiffrement protègent les informations sensibles de l’entreprise et des clients, et il est indispensable de mettre en place les politiques, procédures et outils nécessaires pour les sécuriser. Les HSMs s’intègrent dans la stratégie de défense de l’information et permettent de mettre en place une défense efficace contre les cyber menaces d’aujourd’hui.

iDNA vous apporte l’expertise en matière d’architecture cloud et sécurité nécessaires à la protection de votre infrastructure et vos données, n’hésitez pas à nous contacter pour une analyse plus approfondie de votre situation.