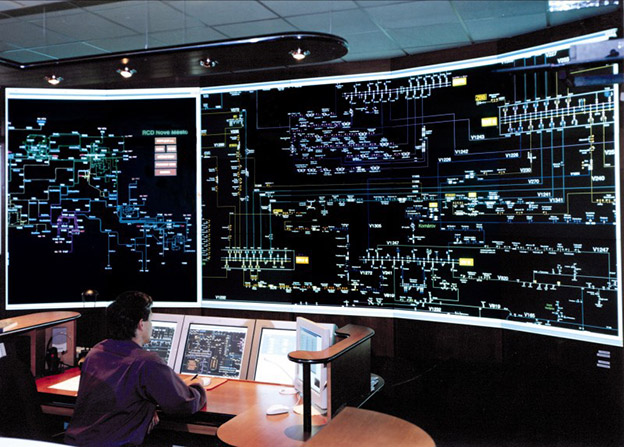

Les systèmes ICS (Industrial Control Systems), parfois appelés SCADA (pour Supervisory Control And Data Acquisition) qui contrôlent les automates du monde industriel, par exemple pour automatiser les processus industriels complexes, gérer les réseaux d’approvisionnement en eau ou encore piloter la production et la distribution d’énergie, sont devenus des cibles de choix pour les cyberattaques.

Les SCADA : Une cible de choix pour les cyberattaques

L’âge est le premier facteur rendant les systèmes SCADA vulnérables : le cycle de vie en industrie se compte en décennies, à l’opposé de l’informatique où les technologies évoluent très vite. Aussi, il n’est pas rare de trouver des SCADA utilisant des systèmes d’exploitation plus maintenus et donc plus patchés (Windows NT4 / 98 / XP par exemple).

Cela signifie que des vulnérabilités connues depuis longtemps peuvent être utilisées des hackers[1], c’est pourquoi le nombre « d’exploits » disponibles dans Metasploit pour attaquer les systèmes type SCADA est assez significatif sur cet aspect.

L’architecture et la conception de ces systèmes sont par ailleurs historiquement tournées vers la recherche de la stabilité avant tout, avec une approche orientée sécurité presque inexistante. Ainsi, les protocoles d’échange entre systèmes (comme Modbus) n’intégraient pas jusqu’à présent de cryptage[2].

De même,la politique de gestion des mots de passe et des droits d’accès est généralement absente, que cela soit au niveau des automates avec des mots de passe trop souvent par défaut, ou sur les systèmes de contrôle d’acquistion avec l’utilisation fréquente de comptes à privilèges pour de la simple consultation.

Plus globalement, La culture de la sécurité informatique est peu développée chez les intégrateurs/constructeurs et exploitants des systèmes SCADA qui ne mesurent pas toujours les risques induits, soit par une connaissance limitée du monde de l’IT ou par des choix basés sur des idées fausses (ex: « les protocoles propriétaires utilisés protègent les systèmes SCADA »).

Par ailleurs, les systèmes SCADA sont de plus en plus souvent connectés, soit aux réseaux de l’entreprise, soit même à Internet directement. Cette connectivité n’était pas prévue initialement dans les architectures SCADA, réputées protégées car isolées du monde extérieur « par les murs en brique des usines ».

Pour finir, les outils de scan et d’attaque se « démocratisent » et deviennent de plus en plus accessibles. Ainsi des moteurs de recherche spécialisés[3] existent, permettant de trouver les équipements, que cela soit des caméras IP ou des systèmes plus critiques : un attaquant pourra donc trouver relativement simplement les systèmes connectés puis utiliser des vulnérabilités pour les compromettre.

Les vulnérabilités des SCADA représentent un risque majeur pour les entreprises de tous secteurs (Energie, Pétrole, Eau, Transports, Industrie, …) avec des systèmes qui peuvent être piratés pour voler des informations ou ralentir voire détruire la production d’usines[4], mais aussi pour les gouvernements et les Etats.

Ainsi des exemples récents comme le virus Stuxnet[5] ou les coupures d’énergie en Ukraine ont démontré que des guerres pouvaient aussi se livrer via l’attaque des systèmes SCADA de l’adversaire : pourquoi envoyer des bombardiers sur une usine quand un piratage permettra aussi de détruire les machines ou la production de son adversaire – déclaré ou non?

Pour finir, ces risques doivent être d’autant mieux pris en compte que les conséquences peuvent être beaucoup plus graves que des problèmes d’image ou des pertes de production. Comme le montre le groupe de travail du CLUSIF d’avril 2017, il existe des exemples édifiants d’attaques qui auraient pu avoir de graves impacts sur les populations (modification d’un système d’épuration d’eau aux USA et déraillement de tramway en Pologne par exemple)

Pour protéger les systèmes du type SCADA, il est important de prendre conscience que, comme tout autre système IT, ces systèmes sont certes vulnérables, mais qu’ils peuvent aussi être sécurisés, à travers des approches classiques:

- Des audits et des tests de sécurité (pentests) pour connaitre les vulnérabiltiés existantes.

- Des revues de procédures et une sensibilisation à la culture de la sécurité chez les constructeurs et les exploitants.

- Du durcissement au sens informatique des systèmes et de leurs environnements (Gestion des identités et des accès, Cryptage des échanges, Filtrage, Cloisonnement…)

- Une intégration du suivi de ces systèmes dans des SOC (Security Operations Center) pour la gestion des alertes de vulnérabilités et des incidents de sécurité

iDNA de par son expérience en cybersécurité et sa connaissances des infrastructures peut aider les entreprises sur ces différentes phases afin de sécuriser les systèmes SCADA.

- D’après Fortinet dans son rapport « Global Threat Landscape » de 2017, 60% des entreprises sont attaquées avec des exploits vieux de dix ans, tout type de systèmes confondus. ↩︎

- Différentes initiatives et réflexions sont toutefois en cours depuis quelques années pour améliorer la sécurité de Modbus. ↩︎

- Le site Hackers Arise! donne de bons exemples d’utilisation du moteur Shodan pour en savoir plus. ↩︎

- L’expérience Aurora, bien que parfois critiquée sur sa réalisation, a permis de montrer que le contrôle des systèmes SCADA pouvait même mener à la destruction d’équipements. ↩︎

- Stuxnet est un vers informatique créé probablement par les services de renseignements américains et/ou israëliens afin de ralentir la production d’uranium enrichi par les Iraniens dans les années 2010. (source: Wikipedia) – voir aussi l’excellent postmortem de Symantec